漏洞的关键特征有哪些

1、跨站脚本攻击(Cross Site Scripting,XSS):是一种在Web应用中存在的计算机比较安全漏洞,攻击者能够利用这一漏洞,在受影响的Web应用中注入恶意的HTML代码,从而在用户的Web浏览器上运行这些恶意代码。

2、SQL注入攻击(SQL Injection,SQLI):一种常见的Web攻击技术,其本质是利用Web应用程序缺乏良好的参数校验,从而让攻击者可以利用程序中的sql语句改变数据、读取数据库内容等行为。

3、XML外部实体攻击(XML External Entities,XXE):是一种Web攻击技术,利用XML外部实体攻击,攻击者可以实现从外部读取文件内容、枚举文件以及远程代码执行,来达到挖掘服务器信息,访问本地网络资源或执行有害的操作的目的。

4、越权攻击(Privilege Attack):是指攻击者拥有较低的访问级别权限,并利用攻击行为绕过比较安全机制,获得比允许更高的访问权限,达成以攻击者名义访问和操作Web应用程序内容的不恰当行为。

5、比较安全头信息攻击(Security Headers Attack):是指攻击者利用浏览器忽略服务器发送的比较安全头信息,从而绕过比较安全机制,获取服务器上比允许更多的权限的不恰当行为。

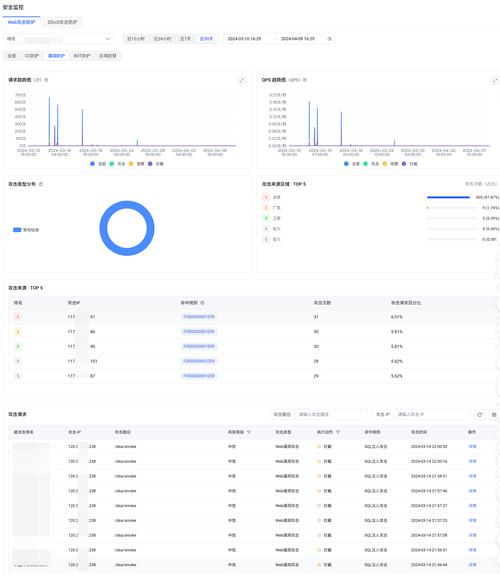

常见的WEB攻击有哪些

常见的Web攻击分为两类:

一是利用Web服务器的漏洞进行攻击,如CGI缓冲区溢出,目录遍历漏洞利用等攻击;

二是利用网页自身的安全漏洞进行攻击,如SQL注入,跨站脚本攻击等。常见的针对Web应用的攻击有:缓冲区溢出攻击者利用超出缓冲区大小的请求和构造的二进制代码让服务器执行溢出堆栈中的恶意指令Cookie假冒精心修改cookie数据进行用户假冒认证逃避攻击者利用不安全的证书和身份管理非法输入在动态网页的输入中使用各种非法数据,获取服务器敏感数据强制访问访问未授权的网页隐藏变量篡改对网页中的隐藏变量进行修改,欺骗服务器程序拒绝服务攻击构造大量的非法请求,使Web服务器不能相应正常用户的访问跨站脚本攻击提交非法脚本,其他用户浏览时盗取用户帐号等信息SQL注入构造SQL代码让服务器执行,获取敏感数据

Http头Hostname攻击漏洞,如何修复

其实HTTP请求头中的HostName漏洞攻击很早就存在了,但无论是运维还是开发人员对这个漏洞了解不深,也不够重视,一般情况下,此漏洞危害并不大。

HTTP头信息HostName漏洞分析

在说这个漏洞之前我们先简单说下HTTP协议,我们在发起HTTP请求时,其请求报文由下面几分部组成:

请求行

请求头(Header)

空行

请求体(请求数据)

其中,请求头的作用就是通知服务器有关客户端请求的信息,它是由关键字/值对组成的,常用请求头参数有:

User-Agent:标记请求的浏览器>范例br/>

Accept:告诉服务器端客户端可识别的文件类型有哪些

Host:告诉服务器端客户端请求的主机名是什么

一个最简单的请求报文可能是这样的:

GET / HTTP/1.1

Host: http://www.wukong.com

请求头中的Host本意告诉服务器端要访问的是哪个域名(因为一台服务器上可能会建立多个站点、使用多个域名),但服务器端的代码有时也需要获取这个Host(比如拼装URL),在这种情况下就存在漏洞了,因为我们不能保证客户端发送过来的Host头信息就一定是合法的。

HostName漏洞防御方案

HostName漏洞防御是比较容易的,主要有两种方法:

1、程序代码中若必须获取HostName请求头,那一定要做必要的数据检查,防止拼接字符串输出后产生XSS等。

2、Web站点显式绑定域名,避免空主机头的存在

当多个站点部署在同一台服务器上时,因为服务器IP可能只有一个,而网站端口也都是80,那服务器怎么知道你访问的是哪一个网站呢?靠的就是请求头中的HostName,所以我们将站点显式绑定域名,防止通过IP的方式可以访问某个网站,这样伪造的HostName是找不到对应站点的,也就不存在漏洞了。

以上就是我的观点,对于这个问题大家是怎么看待的呢?欢迎在下方评论区交流 ~ 我是科技领域创作者,十年互联网从业经验,欢迎关注我了解更多科技知识!